這篇文章說明如何把Received Header刪除以避免組織資料外泄

大好家, 不知道大家有沒有查看過別人寄件來的電郵詳細資訊

除了電郵內文, 原來我們還可以知道更多有關這個電郵寄送時的很多資料

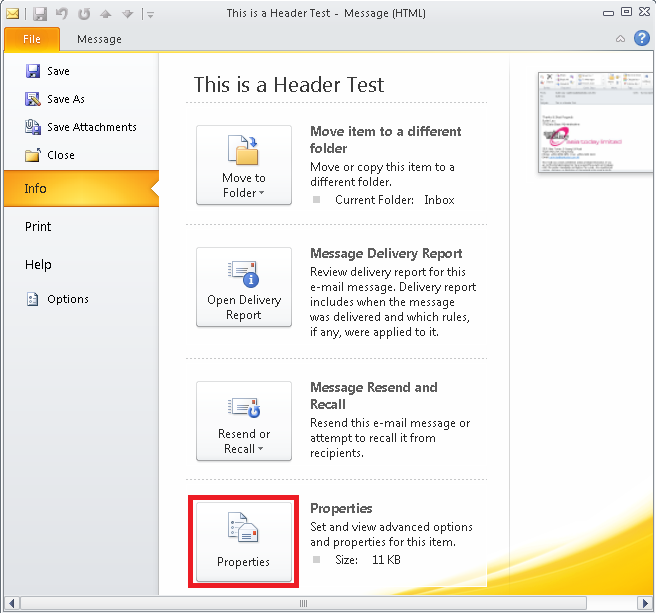

在Outlook裡開啟了某個電郵後, File->Properties

或如果你用Gmail, 也可以在右上角箭頭目錄選擇檢視原始電郵

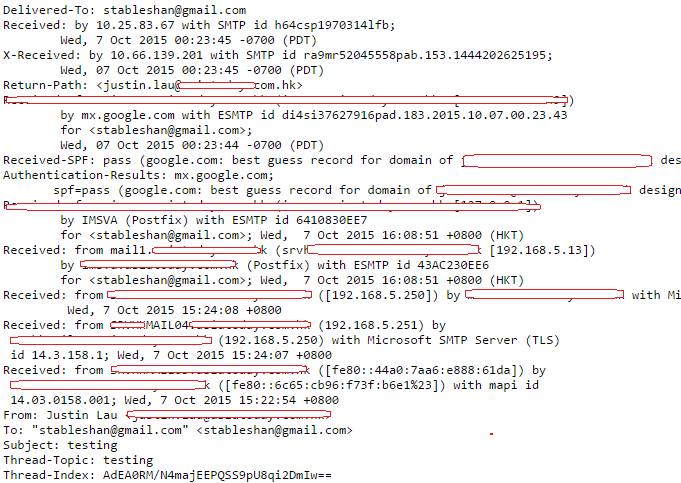

我隨便把一個測試電郵的資料看一看, 嚇一跳

我隨便把一個測試電郵的資料看一看, 嚇一跳

雖然這些資料落到普通人手中應該沒有甚麼大不了

但某些有心人見到的話可能會令他更容易知道你們組織的內部運作噢

以下是例子截圖...很多東西其實我都不想讓大家知道...所以截圖處理後變成這樣...

原來只要查看原始資料, 就可以得知別人公司的服務器IP, 所使用的軟體

有沒有加密..寄送時間間距, 防毒防垃圾軟體的版本等等資訊

雖然說, 壞人要做壞事我們阻止不了, 但通常他們都取易不取難

讓他們增加一點困難度總是比較好的, Exchange Server (2007以上) 有一個叫Headers Firewall的東西

https://technet.microsoft.com/en-us/library/bb232136.aspx

這個東西會把Received Headers從Send/Receive Connector經過的電郵上刪掉, 但預設這個功能是關閉的

以下Powershell指令可以查看Connector有沒有關閉了這個Headers Firewall功能

Get-SendConnector -Identity "xxxxxxx" | Get-ADPermission | Where-Object { $_.extendedrights -like

"*routing*" } | fl user, *rights

而如果你發現有一個NT AUTHORITY\ANONYMOUS LOGON的條目, 即代表Header Firewall在關閉的狀態

![]()

只要把這個NT AUTHORITY\ANONYMOUS LOGON帳號從ms-Exch-Send-Headers-Routing這個Extended Right上移除

再重新啟動Exchange Transport Service, Headers Firewall就會開始作用, 指令如下

Get-SendConnector “xxxxxxxx” | Remove-ADPermission –User “Nt Authority\Anonymous Logon” –ExtendedRights “ms-Exch-Send-Headers-Routing”

倒過來, 如果你想把Header Firewall關閉, 只要把指令倒過來執行(Add-ADPermission)即可

Get-SendConnector “xxxxxxxx” | Add-ADPermission –User “Nt Authority\Anonymous Logon” –ExtendedRights “ms-Exch-Send-Headers-Routing”

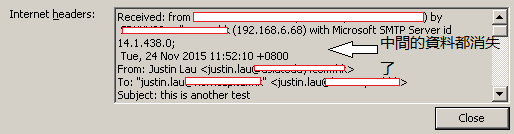

在寄件, 就會發現很多敏感資訊都會消失了

雖然在Receiver Connector也可以以相同的做法把Headers拿走, 但個人覺得沒有需要這樣做

如果別人公司大方把資訊分享出來, 我們也就大方的接受就好了